📝 Writeup – blocky Linux

🧪 Procedimiento

1 -> Para que tener todo ordenado , lo primero que tienes que hacer siempre es crear una carpeta en tu entorno de trabajo con el nombre de la maquina.

Una vez la hayas creado ingresa a la carpeta y ejecute el comando [[mkt]]

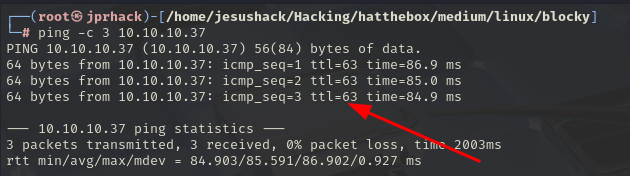

Ahora Comprobamos conexion con la maquina victima.

ping -c4 ipTarget

Ahora nos fijamos en el TTL para ver si estamos ante una máquina Windows o Linux.

Vemos que tiene el TTL 63 por lo tanto es una maquina Linux

1️⃣ Enumeración

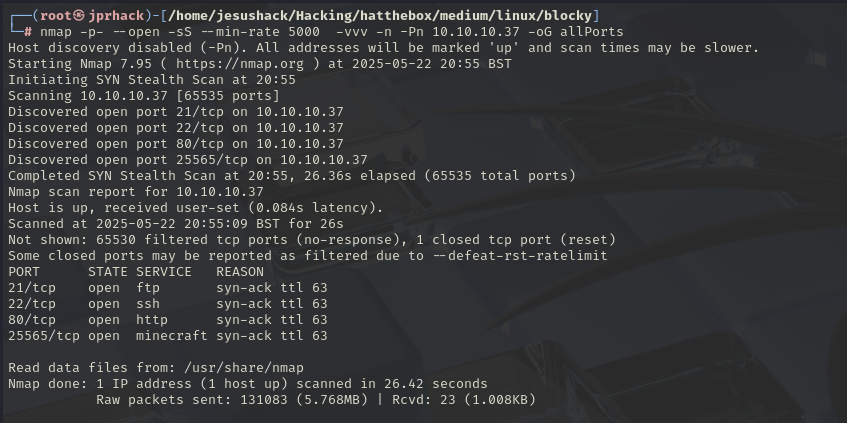

nmap -p- --open -sS --min-rate 5000 -vvv -n -Pn ipTarget -oG allPorts

Una vez lo tengamos vamos a extraer todos los puertos ejecutando el comando [[extactPorts]] al archivo allPorts.

extractPorts allPorts

Una vez tengamos los puertos ejecutamos

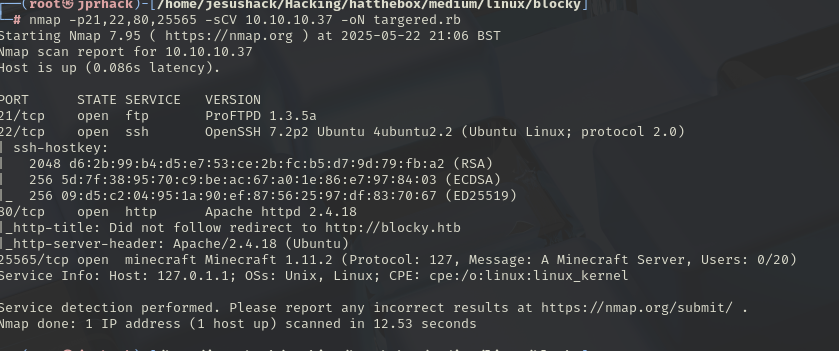

nmap -p21,22,80,25565 -sCV 10.10.10.37 -oN targered.rb

Mientras tanto como tenemos el puerto 80 abierto vamos a ver que tenemos por ahi.

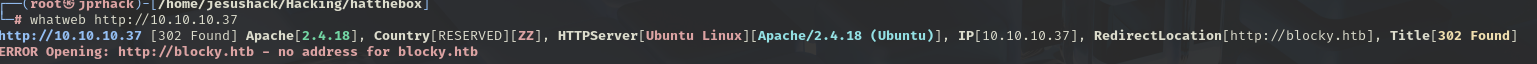

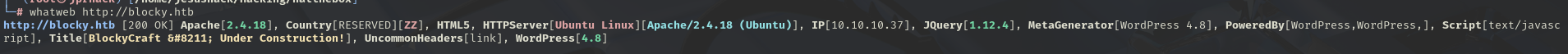

En una nueva ventana lanzamos un whtaweb a ver que encontramos.

Tenemos una redireccion 302 y vemos el dominio blockky.htb .

Vamos a guardarlo en nuestro archivo /etc/hosts

Ahora lanzamos un whatweb de nuevo a http://blocky.htb para ver que informacion reporta.

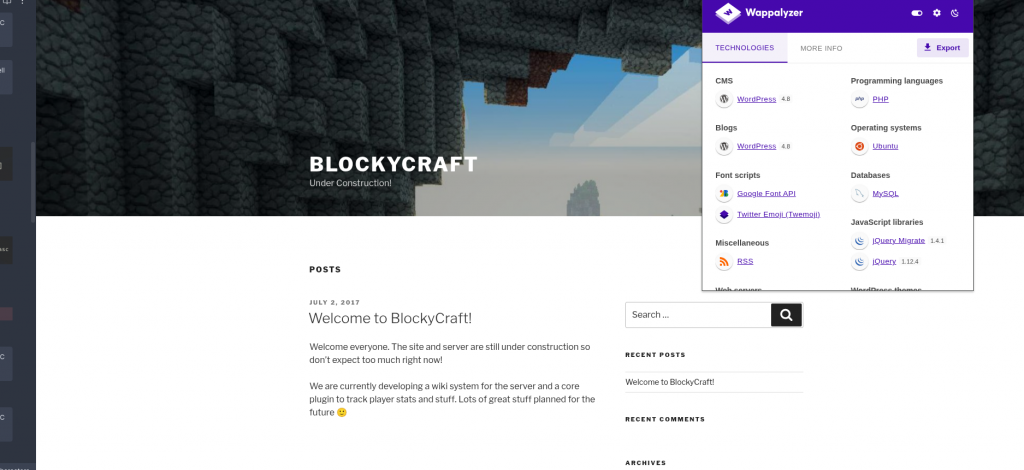

Vemos que se trata de un wordPress 4.8

Si vamos al navegador podemos corroboarlo con Wappalyzer.

Teniendo una primera idea de lo que hay en el puerto 80 podemos ver nuestro escaneo exaustivo que ya ha acabado.

Tenemos bastante informacion relevante, como la version de ftp,ssh y un servidor minecraft en el puerto 25565, !Muy interesante! No obstante hay que mantener el orden por lo tanto vamos a enumerar primero el puerto 21 FTP a ver si encontramos algo de valor y así sucesivamente.

Enumeracion de FTP

┌──(root㉿jprhack)-[/home/jesushack/Hacking/hatthebox/medium/linux/blocky]

└─# ftp 10.10.10.37

Connected to 10.10.10.37.

220 ProFTPD 1.3.5a Server (Debian) [::ffff:10.10.10.37]

Name (10.10.10.37:jesushack): anonymous

331 Password required for anonymous

Password:

530 Login incorrect.

ftp: Login failed

ftp> ls

530 Please login with USER and PASS

530 Please login with USER and PASS

ftp: Can't bind for data connection: Address already in use

No tenemos acceso como usuario anonymous.

La version de ssh vemos que es menor a la 7.7 por lo qe puede ser vulnerable a enumeracion de usuarios, pero en este caso no es así.

Por el momento tenemos controlado el puerto 80 por lo que vamos a ir primero en este caso al puerto que nos queda.

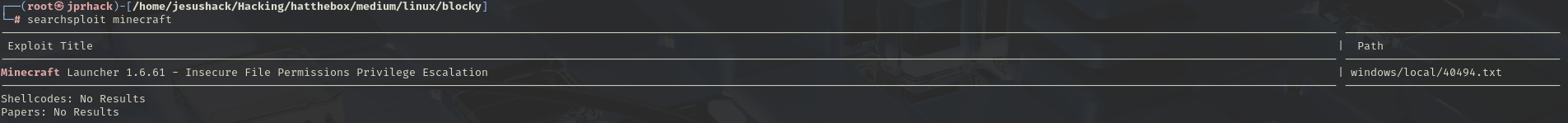

Enumeracion del puerto 25565 Minecraft

Vemos que es un servidor de minecraft con la version 1.11.2

Buscamos con searchsploit pero no tenemos suerte

Ahora si es el momento de enumerar el puerto 80.

Enumeracion del puerto 80 y WordPress

FIjemonos antes que nada en el mensaje que dice.

«Welcome everyone. The site and server are still under construction so don’t expect too much right now!

We are currently developing a wiki system for the server and a core plugin to track player stats and stuff. Lots of great stuff planned for the future 🙂»

Osea que no esperemos mucho ahora mismo ya que el sitio web esta bajo construccion y que estan desarrollando un sistema para el servidor, osea imagino que para el puerto 25565, pero claro

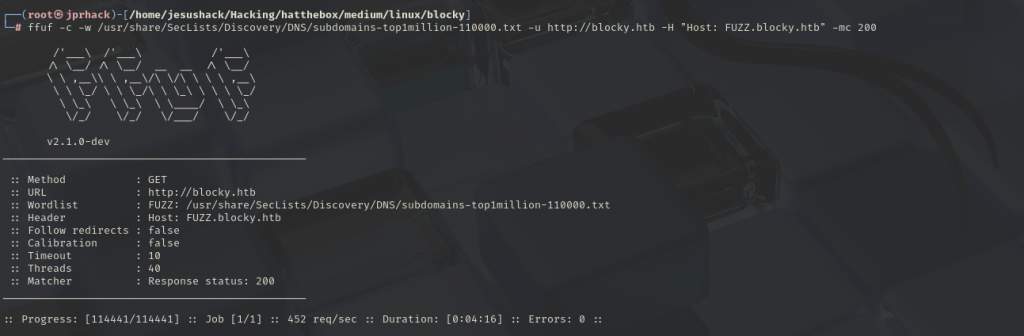

no es un puerto http. Puede ser que esa plataforma este bajo un subdominio. Como esto lo vamos a enumerar rapido, vamos a lanzar un ataque de fuerzabruta con gobuster para ver si descubrimos algun subdominio.

No hemos tenido suerte.

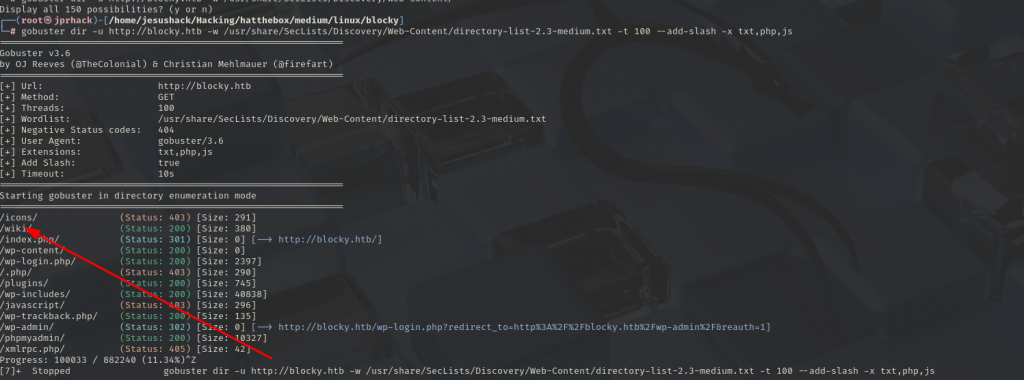

Antes de enumerar el wordpress vamos a fuzzear por directorios a ver si encontramos algo fuera de lo comun.

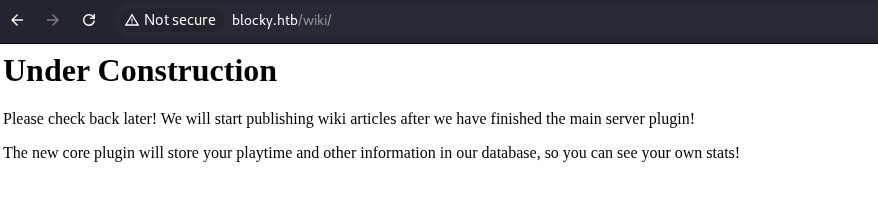

Hemos encontrado un directorio llamado wiki, esto no es comun en aplicaciones wordpress, vamos a ver que hay ahi.

He fuzzeado y no hay nada interesante.

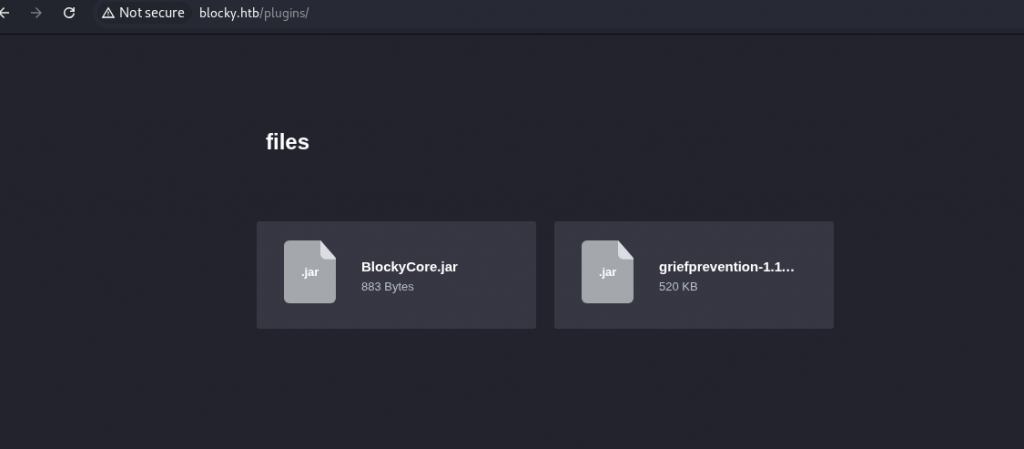

Algo que llama la atención también es el directorio /plugins ya que no es el directorio donde estan los plugins de wordpress que es /wp-content/plugins/.

Vamos a ver que hay ahi.

Vamos a descargar y descomprimir estos arhivos.

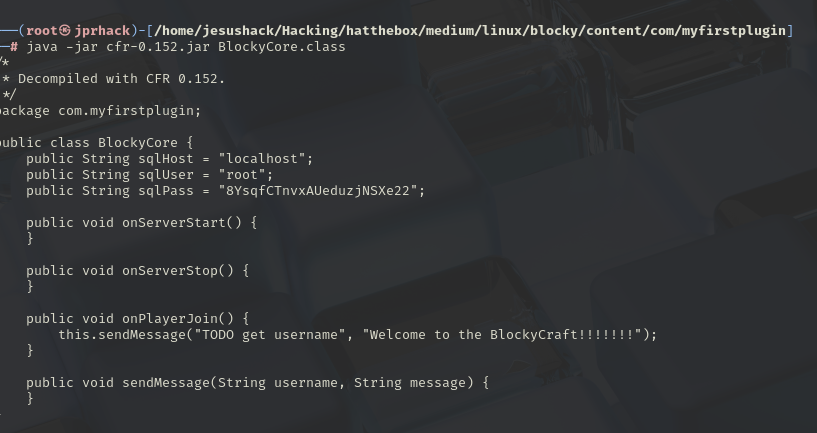

Me centro en BlockyCore.jar

Dentro hay un archivo llamado BlockyCore.class

Podemos hacer

strings BlockyCore.class

O para ver mas clara la informacion

Podemos descompilar el archivo.

wget https://www.benf.org/other/cfr/cfr-0.152.jar

java -jar cfr-0.152.jar BlockyCore.class

Vemos unas credenciales de conexion a la base de datos y hemos visto la aplicacion /phpmyadmin asi que vamos a probarlas y vemos que tenemos acceso.

Vemos el usuario y password encriptada en la base de datos notch:$P$BiVoTj899ItS1EZnMhqeqVbrZI4Oq0/ esta password no es la que hemos encontrado ya que he ido al panel de login

y no he tenido exito a la hora de utilizarla como reutilizacion de password con el usuario notch.

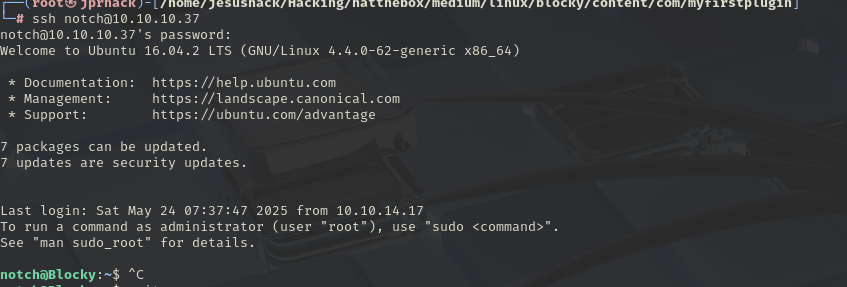

Vamos a probar con este usuario y la password reutilizable a ver si podemos iniciar sesion por ssh o por ftp.

Y efectivamente tenemos acceso pos ssh.

Escalada de privilegios

La escalada de privilegios no tiene nada , podemos convertirnos en root sin proporcionar password.

sudo su

Tambien te puede interesar el Writeup venom